一个多月未更推文的卢卡斯,在8月1日就带来了一条有关 SEP 密钥消息,当然了,我们是看不懂什么来的,先说一下,卢卡斯是谁?

卢卡斯是 checkra1n 越狱开发者,checkra1n越狱工具是利用硬件漏洞制作而成工具,可为 iPhone 5S 至 X 设备进行引导越狱,它最强大之处就是,不依赖证书,可无视系统版本进行越狱。

其次这不是重点,有部分开发者发现,利用checkra1n越狱可为设备绕过 Apple ID 锁,而目前已经有人成功绕过ID锁后,可正常使用,甚至可以打电话上网等操作。

具体操作方法自行搜索,因涉及违规,公众号不能分享,其实主要功劳是 checkm8 硬件漏洞,而此漏洞由 axi0mX 分享,如果不是他分享,我们也不能享用到硬件漏洞强大之处。

而!最近盘古团队在 Mose2020 大会上展示了 SEP 硬件漏洞,该漏洞也是属于史诗级的,不可修复的漏洞,并在微博展示攻击,使 iPhone 手机在锁屏密码可无限输入错误密码,不会进入停用状态。

虽然盘古团队并没有详细说明攻击设备无限输入密码此事,一旦此技术公开后,意味着以后的设备锁屏密码可以破解了,并且还能得知锁屏密码,下面这台早期某强北发明的,密码库碰撞设备,从000000至999999碰撞。

不过!A12至A13设备就无须担心设备锁屏密码破解,因为此技术需要利用 checkm8 硬件漏洞再配合 SEP 漏洞才能攻击,而 checkm8 仅支持 A5 至 A11,所以不用慌。

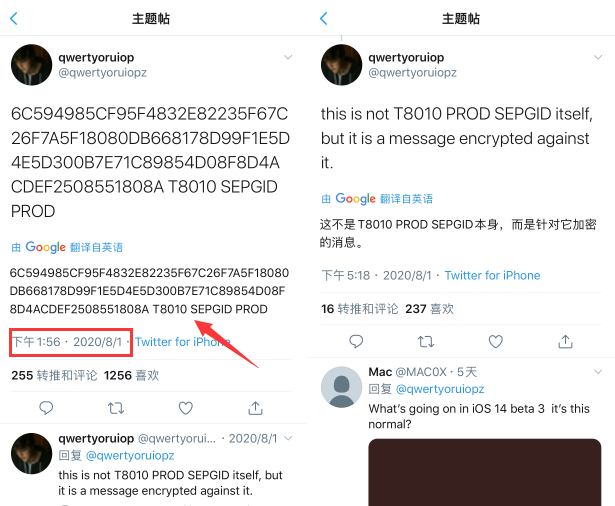

好了!了解 SEP 漏洞来源出处之后,现在说回卢卡斯,卢卡斯今天在推特公布,checkra1n 成功加入了 SEPROM 漏洞执行。

如果不出意外的话,checkra1n下一个版本皆有可能含有 SEP 漏洞加入,具体会带来什么功能目前未知,毕竟 SEP 漏洞涉及到很多,后续还需要等其他开发者挖掘利用。

具体可否为设备降级或者无限输入密码等操作未知,如果真的能为设备降级的话,那就意味着 A11 以下设备,可降级更低版本,当然,前提有SHSH才能降级,只不过无视SEP,但SHSH验证请求也是需要的。

关于SEP漏洞大概这些内容了,接下来说一下,近日!一名日本精神小伙 dora2ios 分享 iPhone 6S 引导为 5 进行越狱,而今天,他正式公开教程了。

从他分享教程来看,我是看懂具体意思了,那就是任意一款设备越狱,接着引导 iPhone 5 的 iOS10.3.4 系统进行越狱,可实现不需要应用激活越狱,直接用设备引导,无视企业证书。

而此教程目前仅限制 iPhone 5 的 iOS10.3.4,我个人觉得用途不大,我还不如在线越狱安装算了,还需要找台设备引导,我是有多无聊。

最后!也有开发者测试成功并且录了视频,我直接在这里分享给大家看看,iPhoneSE利用unc0ver越狱,配合使用引导 iPhone 5 进行越狱。

大概这些内容了,话说!你们期待SEP漏洞降级吗?请评论