数以千万计使用高通芯片的装置,特别是安卓手机和平板计算机,容易受到一系列潜在漏洞的威胁。

根据网络安全公司Check Point的一份报告,这些漏洞可以使黑客窃取存储在安全区域中的敏感数据 ,而这些安全区域应该是移动设装置上被保护得最严密的区域。

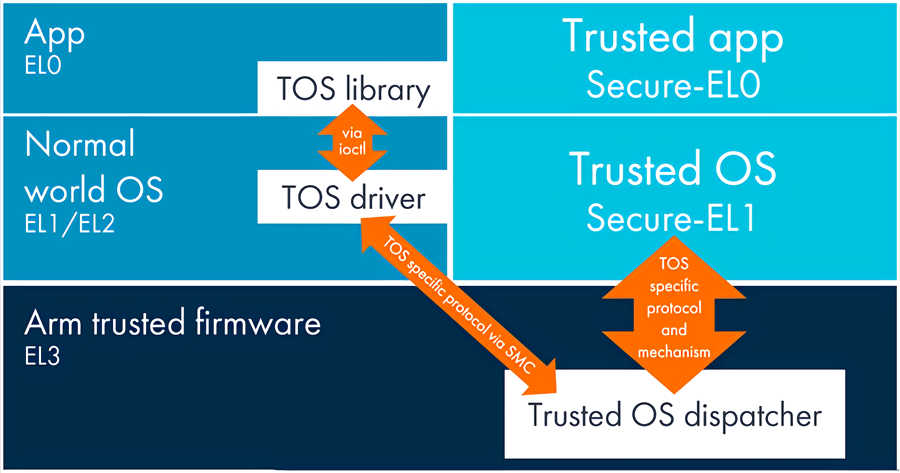

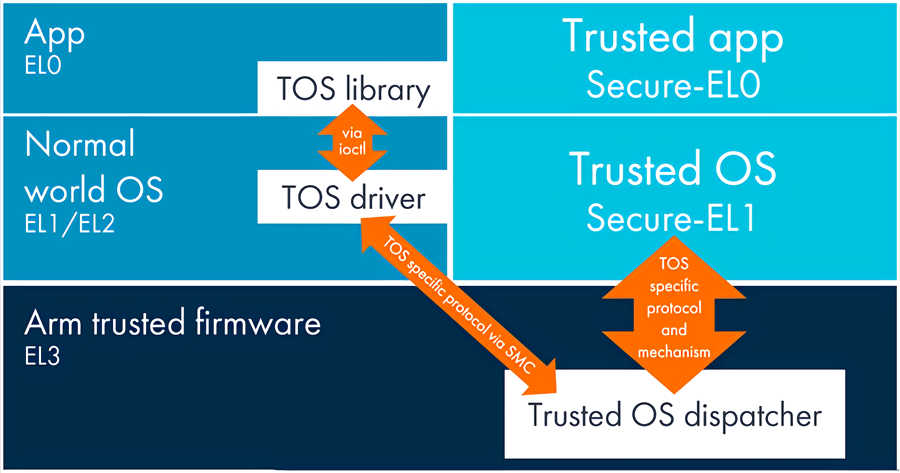

该漏洞是位于高通安全执行环境(QSEE)中。这套系统是利用可信执行环境(TEE)实现的,而后者是基于ARM TrustZone技术而成。

TrustZone部件

图片来源:ARM 文件

QSEE也称为高通安全世界(Qualcomm’s Secure World),是主处理器上的一个被硬件隔离的安全区域,目的是保护敏感信息并且提供用于一个单独的安全环境(REE)来执行受信任的应用程序。

QSEE里的保护敏感信息除了个人资料外,通常也会包含专用的加密密钥,密码,信用卡以及借记卡的凭证。

由于它是基于最小权限原则的,因此除非有必要,否则即使Normal World系统的模块如驱动程序和应用程序等都有root权限,也无法访问这些受保护的区域。

CheckPoint的研究人员表示:

「在一项为期四个月的研究中,我们成功地逆转了QSEE系统,并利用了模糊测试来发掘这些漏洞。」

图片来源:Hacker News

据研究人员称,这些高通安全部件中的漏洞可使攻击者第一,在Normal World(安卓系统)中执行受信任的应用;第二,将打过补丁的受信任应用程序加载到QSEE中 ;第三,绕过高通的信任系统;第四,修改受信任的应用程序使得它们在其他制造商的装置上也能运行。

Check Point Research已经向所有受影响的制造商通报了调查结果。其中三星、高通和LG已针对这些QSEE漏洞发布了安全补丁更新。