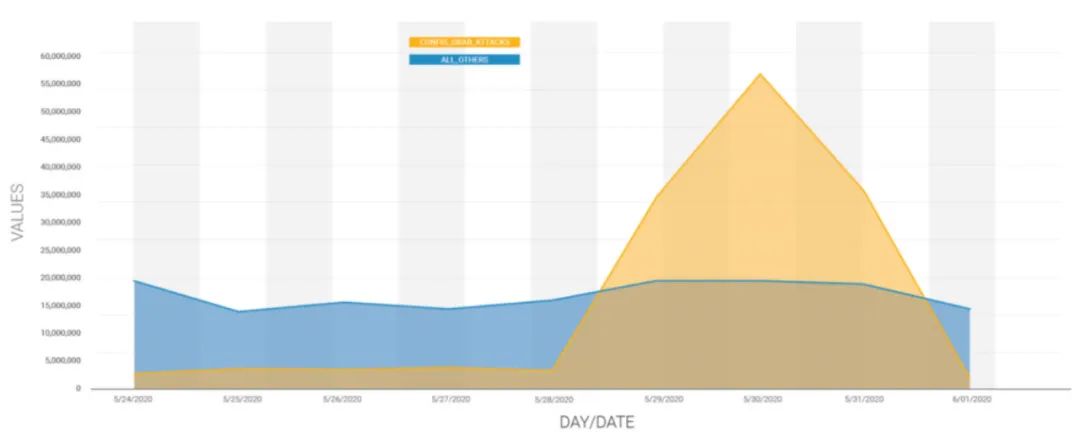

5月初威胁着将超过一百万个站点作为攻击目标试图从中获取WordPress配置文件。并尝试将后门插入这近一百万个基于WordPress的站点(在整个5月连续尝试),预计在当月末抓取130万个站点的WordPress配置文件。

威胁参与者都尝试利用过时的WordPress插件和主题中的旧漏洞。

最新攻击

报道过的XSS活动从20,000多个不同IP地址发送了攻击。新的战役使用相同的IP地址,这是大多数攻击和目标站点的原因。这项活动还攻击了未列入前XSS活动近百万新的网站。

这次最新活动的目标是获取wp-config-php文件,该文件包含数据库凭据,连接信息,身份验证密钥和盐。

拥有此文件访问权限的攻击者可以访问该站点的数据库,该数据库存储了站点内容和用户。

大多数漏洞都存在于主题或插件中,这些主题或插件旨在通过读取查询字符串中请求的文件的内容然后允许将其作为文件来下载文件。可下载的附件。

如何检查您的网站是否被点击?

不应尝试阻止来自所有攻击IP地址的连接,因为连接太多了,但是最好对攻击次数排名前10的IP地址进行连接。

站点管理员可以检查其服务器日志中是否包含返回200响应代码的查询字符串中包含wp-config.php的日志条目。如果他们找到了他们并且数据已被传输,则这些攻击者很可能会破坏他们的站点。

管理员应该立即更改其数据库密码和身份验证唯一密钥和盐,但不能不首先更新WP配置文件。

可以通过更改主机密码,防止攻击者入侵。如果更改数据库密码而不更新wp-config.php文件,可能会导致站点被暂时关闭。除此以外管理员应定期更新插件,并及时删除不再使用的插件。