近日,腾讯安全御见威胁情报中心监测发现,“永恒之蓝下载器”木马再次更新,新增了BlueKeep漏洞CVE-2019-0708检测利用功能,影响Windows 7、XP、Server 2003、2008等多个系统版本。鉴于该漏洞危害影响极大,可形成类似WannaCry蠕虫式漏洞传播,腾讯安全建议企业用户及时安装相关补丁,并启用安全软件防御攻击,避免进一步造成重大安全事故。

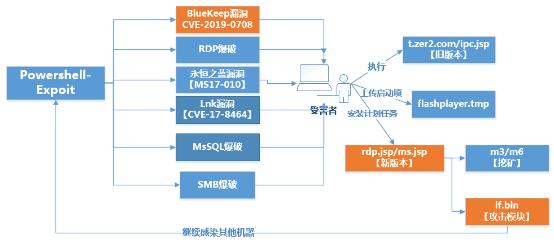

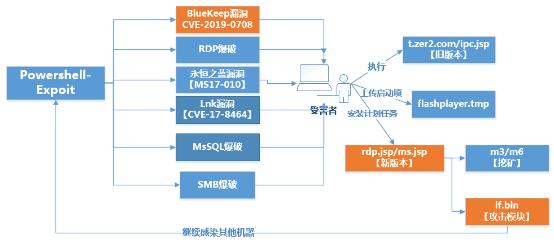

据腾讯安全技术专家介绍,更新后的永恒之蓝下载器木马保留了MS17-010永恒之蓝漏洞攻击、SMB爆破攻击、sql爆破攻击等功能,并在攻击成功的目标机器上植入旧的攻击模块ipc.jsp,同时安装计划任务执行多个Powershell后门,下载执行新的攻击模块if.bin,为后续随时发动攻击做足准备。

(图:永恒之蓝下载器木马变种攻击流程图)

值得一提的是,CVE-2019-0708为RDP远程代码执行漏洞,该漏洞无需身份认证和用户交互,检测利用功能目前仅是上报漏洞信息并不会采取进一步攻击措施。截止目前,永恒之蓝相关漏洞未修复的比例接近30%,而BlueKeep漏洞未修复的比例接近20%,惊人的数据背后给用户网络安全带来巨大安全隐患。

自诞生以来,频繁更新的永恒之蓝下载器木马令广大用户提心吊胆。在去年2018年底,永恒之蓝下载器木马首次通过“驱动人生”系列软件升级通道突然爆发传播,利用“永恒之蓝”高危漏洞在企业内网呈蠕虫式传播,并通过云控下发恶意代码,仅2个小时受攻击用户便高达10万。所幸该攻击刚开始便被腾讯安全御见威胁情报中心率先拦截查杀,影响并未进一步扩大。此后不到一年的时间内,永恒之蓝下载器木马先后更新Powershell后门安装、SMB爆破攻击、MsSQL爆破攻击,同时使用黑客工具mimiktaz、psexec进行辅助攻击等20多个版本。不同以往,此次永恒之蓝下载器木马新增了BlueKeep漏洞检测代码,不排除攻击者随时启动BlueKeep漏洞进行攻击的可能。

(图:永恒之蓝下载器木马历史变种版本回顾)

针对该木马病毒对企业网络安全带来的潜在威胁,腾讯安全反病毒实验室负责人马劲松提醒广大企业用户,建议参考微软官方公告完成补丁安装,可暂时关闭135、139、445等不必要的服务器端口;使用腾讯御点终端安全管理系统的漏洞修复功能,及时修复系统高危漏洞;服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;推荐部署腾讯御界高级威胁检测系统检测可能的黑客攻击。该系统可高效检测未知威胁,并通过对企业内外网边界处网络流量的分析,感知漏洞的利用和攻击。

(图:腾讯御界高级威胁检测系统)