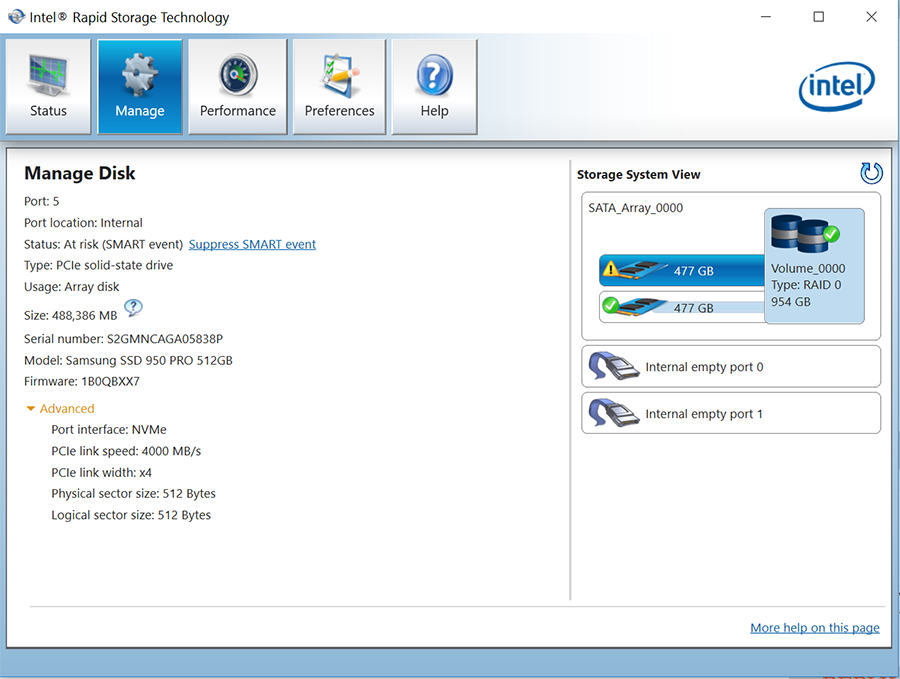

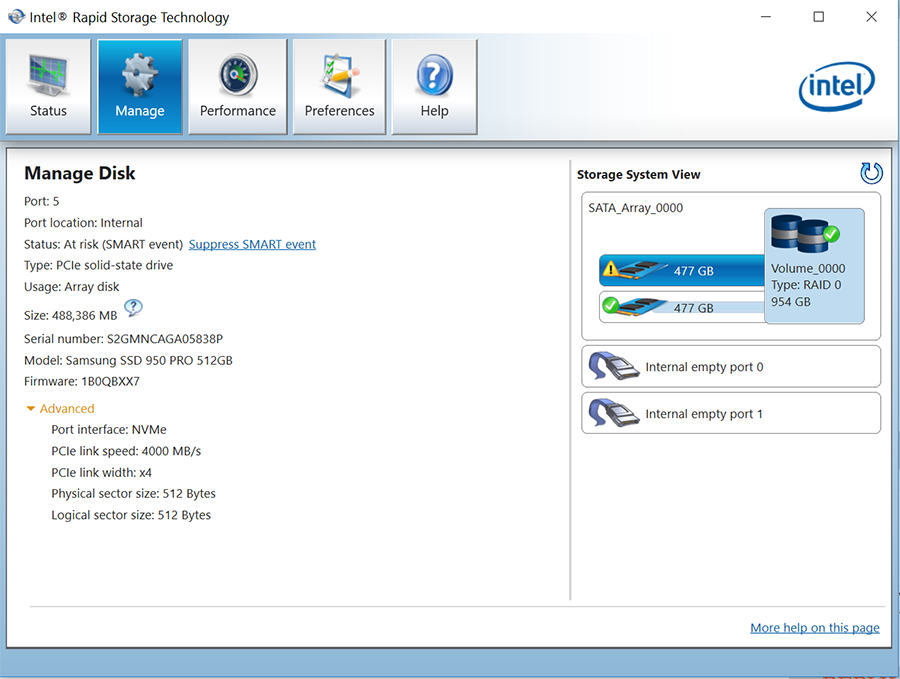

网络安全公司SafeBeach的实验室发现英特尔快速存储技术(Intel RST)中有一个漏洞,黑客通过这个漏洞可以让恶意程序绕过防毒软件。

Intel RST 快速存储技术

该公司的研究人员发现,在Intel RST较旧的版本中,一个名为“IAStorDataMGRSvc.exe”的文件会尝试从用户C盘上的Intel RST文檔里加载4个动态连接库DLL(Dynamic-linbk libraries)。但是,这4个动态连接库和IAStorDataMGRSvc.exe并不是放在同一个文檔之下,因此后者会尝试从用户计算机上的其他文文件里找出并加载这4个动态连接库。

SafeBreach研究人员根据这一发现创建了他们自定义的动态连接库。一旦IAStorDataMGRSvc.exe被启动,就会加载这些自定义的动态连接库。由于这个 exe文件是有系统权限的,因此研究人员自定义的动态连接库被加载后也拥有相同的权限,意味着可以完全访问计算机。

黑客并不能利用这个新发现的漏洞来提升系统权限,因此想要创建自定义的动态连接库,必须先拥有系统权限才行。 但是,Intel RST这个漏洞可以让黑客绕开防毒软件引擎的搜查,因为自定义的动态连接库是被受信任的Intel程序加载的。

SafeBreach的研究员Peleg Hadar向BleepingComputer表示:

“黑客可以在Intel的眼皮下执行恶意操作,并且以此来避开防毒侦查。(我们)已经测试过这个操作,并且成功了。这是很有趣并且实用的方法。”

SafeBrach在7月份时向Intel报告了这个漏洞。而Intel在最新版本的RST中已经解决了这个问题。 如果有人仍然在用旧版的Intel RST的话,强烈建议尽快更新至最新版本,防止黑客利用这个漏洞。